The keyword how to hack a phone attracts thousands of searches every day. People want to know if it’s possible, how it’s done, and how to defend against it. The truth is that most sites promising “instant phone hacks” are scams. With over 10 years of experience in cybersecurity, I’ve seen the damage caused by fake services and malware. The safe approach is to use ethical monitoring apps like Sphnix, which are built for transparency, security, and responsibility.

This guide will break down how Sphnix works, cover its full set of apps and tools, explain ethical use cases, show comparisons with competitors, and outline steps to protect your own devices.

What Does “Phone Hacking” Really Mean?

Phone hacking usually suggests breaking into a phone without permission. But what people really want is either:

- Monitoring devices they own (kids, employee employees, or shared phones).

- Protecting their own devices from unauthorized access.

Unauthorized hacking is illegal. Ethical monitoring with tools like Sphnix is legal on devices you own or manage.

Read detailed insights on SpyWizards Blog

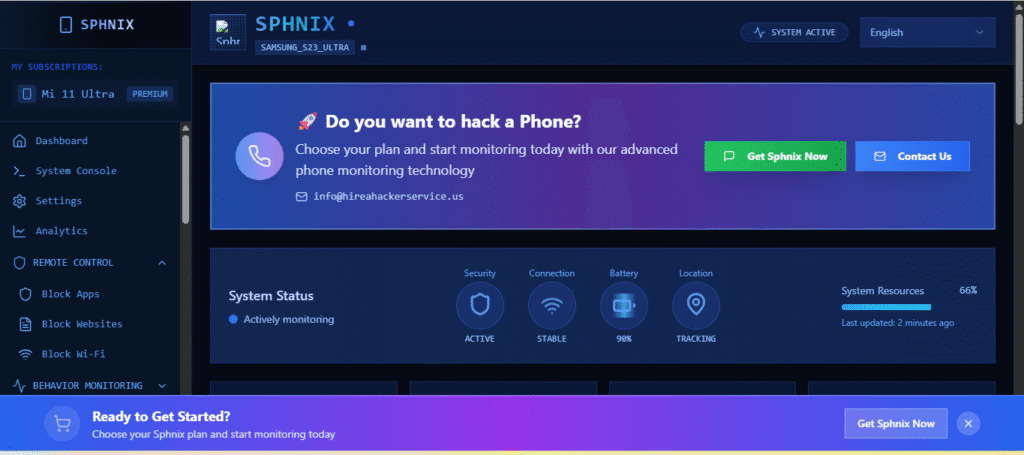

How Sphnix Spy App Works

The Sphnix Spy App is a complete monitoring suite. After installation on a target device you own, all data is synced to a secure online dashboard. It runs in stealth mode—no icons or alerts—making it invisible to the user.

Main Apps and Features in Sphnix

- Call Monitoring App – Records call logs, durations, contact names, and sometimes even call audio.

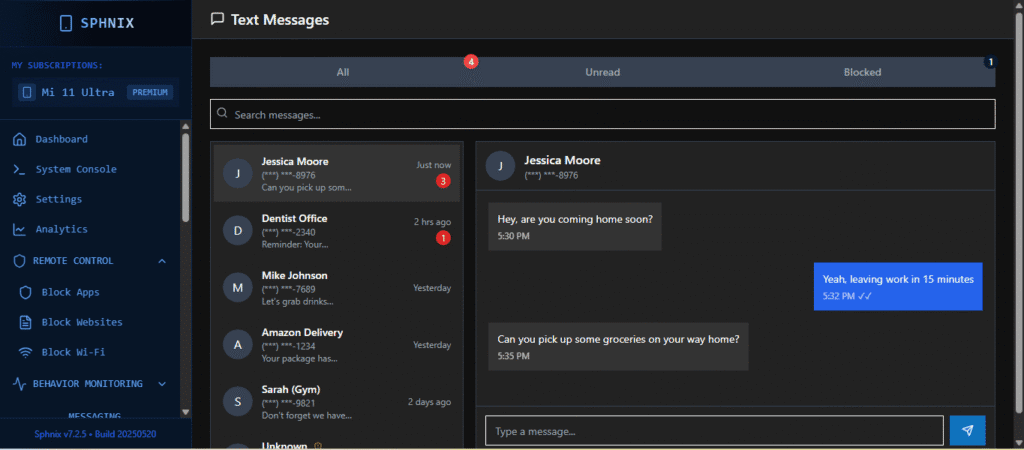

- Text Message Tracker – Captures SMS and MMS, including deleted ones.

- WhatsApp Spy – Reads WhatsApp messages, monitors calls, and saves shared media.

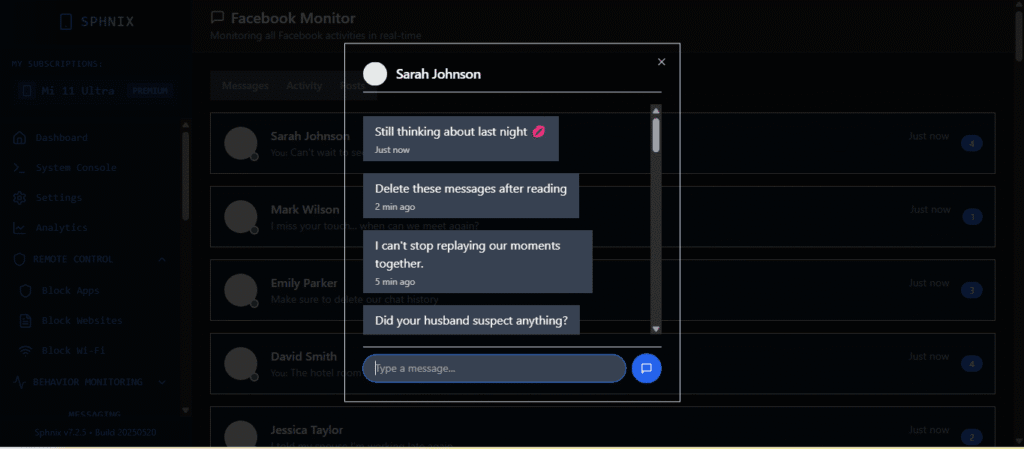

- Facebook Monitor – Tracks Messenger conversations and activity.

- Instagram Monitor – Captures DMs, photos, and video interactions.

- TikTok Spy – Monitors chat history, video uploads, and account activity.

- Snapchat Tracker – Retrieves messages and disappearing snaps before deletion.

- Email Monitor – Logs inbound and outbound emails.

- GPS Location Tracker – Provides real-time location and movement history.

- Silent SMS Tracker – Sends hidden SMS to confirm device location without alerts.

- Browser & App Blocker – Blocks specific websites or apps as needed.

- Multimedia Monitor – Accesses photos, audio, and videos stored on the device.

- Keylogger App – Records keystrokes typed on the device.

With this multi-app system, Sphnix is more than just a “spy app”—it’s a complete monitoring ecosystem.

Ethical Uses of Sphnix

- Parental Monitoring – Parents use it to safeguard children from online predators, bullying, or harmful apps.

- Employee Oversight – Employers monitor company-owned devices to prevent leaks or wasted productivity.

- Relationship Transparency – Couples agree to monitoring for reassurance when trust is fragile.

Check SpyWizards Terms of Use

Risks of Unsafe Phone Hacking

Websites offering to “hack any phone instantly” expose users to:

- Fraud – Charging without delivering.

- Malware – Infecting devices with spyware.

- Data Theft – Stealing personal or payment details.

- Legal Penalties – Unauthorized hacks can lead to criminal charges.

Protecting Your Own Phone from Hacks

Sphnix isn’t just about monitoring others—it also inspires best practices to protect yourself:

- Use strong passwords and avoid repeats.

- Turn on two-factor authentication for accounts.

- Update software frequently to patch vulnerabilities.

- Avoid public Wi-Fi without a VPN.

- Review app permissions to restrict unnecessary access.

- Use monitoring apps to self-audit your phone.

Step-by-Step Setup of Sphnix

- Purchase a subscription via SpyWizards.

- Install the app on the device you want to monitor.

- Log into your secure online dashboard.

- Enable features: WhatsApp Spy, Silent SMS, GPS, and more.

- Review real-time updates.

Setup takes about 10–15 minutes and requires physical access to the device to hack the phone

Real Case Examples

- Parental Case – A teenager was being cyberbullied via Instagram DMs. Sphnix revealed the chats and let parents step in early.

- Business Case – An employee was leaking files over WhatsApp groups. Sphnix confirmed the source.

- Spouse Case – Suspicious late-night WhatsApp activity was confirmed through Sphnix, giving clarity to the partner.

Competitor Comparisons

- mSpy – Detected more easily, limited stealth.

- Hoverwatch – Provides broad coverage but weak in GPS history.

- Spyier – Strong marketing but limited updates.

- Cheaters Spy Shop – Narrow focus on infidelity without robust features.

Sphnix stands apart by combining stealth, real-time updates, and a multi-app suite in one platform.

Limitations of Sphnix

- Needs physical access for installation.

- Some iOS features depend on version.

- Battery drain possible with continuous tracking.

- Must only be used on devices you own or manage.

Conclusion

People searching for how to hack a phone usually want answers to real concerns. Unsafe shortcuts will only lead to scams and risks. Ethical monitoring with the Sphnix Spy App provides a safer, more responsible solution. With apps for WhatsApp, SMS, calls, GPS, TikTok, Snapchat, and more, Sphnix offers a full toolkit for parents, employers, and individuals. Used properly, it delivers clarity without crossing legal lines.

👉 Contact SpyWizards Support to get started today.

FAQs

1. Can I hack a phone instantly?

No. Instant hacks are scams. Use tools like Sphnix for structured monitoring.

2. What apps does Sphnix cover?

WhatsApp, Facebook, Instagram, TikTok, Snapchat, SMS, calls, GPS, and more.

3. Is Sphnix legal?

Yes, when used on devices you own or manage.

4. Can Sphnix show deleted data?

Yes. Messages and files are captured before deletion.

5. How do I protect my phone from hacking?

Strong passwords, 2FA, updates, secure networks, and permission checks.

6. How long does setup take?

Usually 10–15 minutes with physical access.

7. How does Sphnix compare to mSpy or Hoverwatch?

Sphnix offers stronger stealth, more coverage, and better real-time reporting.

8. Can I use Sphnix for my own phone?

Yes, it can monitor your device to ensure it isn’t compromised.